Project Zero, ein Google-Team, das sich speziell der Suche nach Sicherheitslücken in bestehenden Betriebssystemen widmet, hat dieser Tage einen der größten Angriffe aufgedeckt, die iOS seit seiner Gründung erlitten hat. Bis zu fünf Sicherheitsverletzungen in einem Zeitraum von zwei Jahren Sie haben es ausgenutzt, um Spyware auf unserem iPhone und iPad zu installieren.

Was sind diese Sicherheitslücken? Welche Daten wurden offengelegt? Welche Geräte waren anfällig? Wie haben sie funktioniert? Wir werden alle Details erklären, ohne Schwager oder KatastrophenUnd das in einer Sprache, die jeder problemlos versteht.

Fünf Sicherheitslücken

Was ist eine Sicherheitsverletzung? Betriebssysteme sind nicht perfekt, es gibt kein unverwundbares System und wird es auch nie geben. Es gibt nur Systeme, die sicherer sind als andere, weil sie Hackern das Leben schwerer machen, aber wenn sie interessiert sind, werden sie immer Sicherheitslücken finden, die sie ausnutzen können. Bei diesen Sicherheitslücken handelt es sich um „Löcher“, durch die Hacker in unser System eindringen können und Dinge tun, die nicht erlaubt sind, wie etwa die Installation von Spyware.

Auf unserem iPhone oder iPad können wir keine Software installieren, die wir finden, sondern nur die, die im App Store erhältlich ist und von Apple überprüft wird. Auch die Software, die sich im App Store befindet und die wir installieren können, weist Einschränkungen auf und es gibt Funktionen, auf die Sie keinen Zugriff haben, worauf die Sicherheit basiert, die Apple seinen Nutzern bietet. Aber wie gesagt, Keine Software ist perfekt und manchmal entstehen „Lücken“, durch die sich Anwendungen mit bösen Absichten einschleichen können. Diese fünf Sicherheitslücken, über die wir heute sprechen, ermöglichten es einigen von Hackern erstellten Webseiten, ohne unser Wissen Spyware auf unseren iOS-Geräten zu installieren, was offensichtlich alle Sicherheitsmaßnahmen von Apple umgeht.

Um welche Webseiten handelt es sich? Sie wurden nicht veröffentlicht, aber den im Internet aufgetauchten Informationen zufolge handelt es sich um Seiten mit klar definierten politischen Ideologien, die ausdrücklich für den Zugriff auf bestimmte Bevölkerungsgruppen erstellt wurden. Daher wird vermutet, dass hinter diesen Angriffen ein Staat (oder mehrere) steckt, der bestimmte Gruppen seiner Bevölkerung ausspionieren wollte. Welche Daten haben sie erhalten? Telefonanrufe, Nachrichten, WhatsApp, Telegram, Webseiten, Standort... sehr wertvolle Informationen, für die sie erhebliche Summen bezahlt hätten.

Drei der Fehler wurden bereits behoben.

Project Zero informierte Apple im Februar 2019 über diese fünf Sicherheitslücken, und zu diesem Zeitpunkt waren drei dieser fünf Lücken bereits mit den entsprechenden Updates behoben, die Apple damals veröffentlichte. Die beiden Fehler, die nicht behoben wurden, weil Apple es erst wusste, als Project Zero sie zeigte, dauerten eine Woche, um sie zu beheben. mit dem Update auf iOS 12.1.4. Mit anderen Worten: Im Gegensatz zu den Veröffentlichungen in den meisten Medien waren unsere iPhones diesen Angriffen seit zwei Jahren nicht mehr ausgesetzt, da Apple die Fehler behoben hat, als es sie entdeckte.

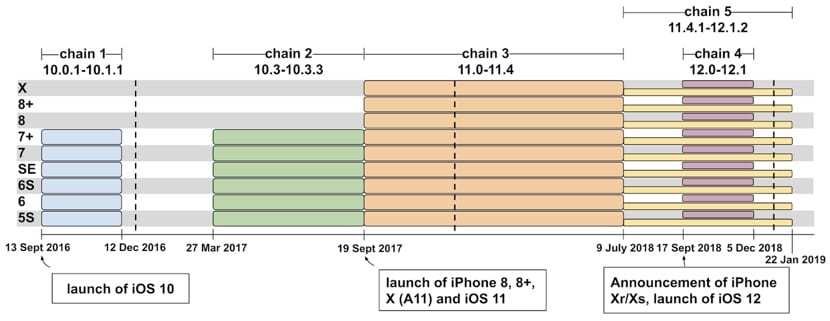

Der längste Zeitraum, in dem ein Fehler aktiv war, betrug weniger als 10 Monate („Kette 3“), wobei die restlichen Ausfälle aufgrund der von Apple veröffentlichten Updates für kürzere Zeiträume gültig sind, wie Sie in der Grafik über diesen Absätzen sehen können, in der die Daten und Versionen angezeigt werden, mit denen die einzelnen Sicherheitslücken behoben werden.

Fix: Immer auf die neueste Version aktualisieren

Wir werden nicht müde, es zu wiederholen, auch wenn es viele ablehnen: Ein Betriebssystem, das durch häufige und langfristige Updates unterstützt, ist der beste Weg, um größtmögliche Sicherheit zu gewährleisten. Wichtig ist, dass die Reaktionszeit minimal ist, das Update, das das Problem löst, schnellstmöglich verfügbar ist und auch möglichst viele Geräte erreicht. Das unverwundbare Betriebssystem existiert nicht, aber man muss versuchen, so nah wie möglich daran zu bleiben dass du dieses unerreichbare Ziel erreichen kannst.