Pratiquement chaque semaine, nous avons connaissance d'une cyberattaque dans laquelle les amis des autres, avoir volé des données personnelles, y compris des mots de passe ou ils ont utilisé un ransomware pour crypter tout le contenu des ordinateurs et demander un mot de passe pour déverrouiller le contenu. Cependant, le matériel informatique ce ne sont pas les seuls appareils qui peut être utilisé par des amis d'autres personnes pour obtenir des données, étant le logiciel Pegasus. ,

Pegasus en est un exemple clair, un logiciel créé par la société israélienne NSO Group pour extraire des données de n'importe quel smartphone, que ce soit iPhone ou Android. Il n'y a pas de système d'exploitation à 100% bien sûr, et il n'y en aura jamais. Chaque système d'exploitation est vulnérable. Cependant, si nous suivons les conseils que nous vous montrons dans cet article, nous pouvons rendre la tâche beaucoup plus difficile pour les amis des autres.

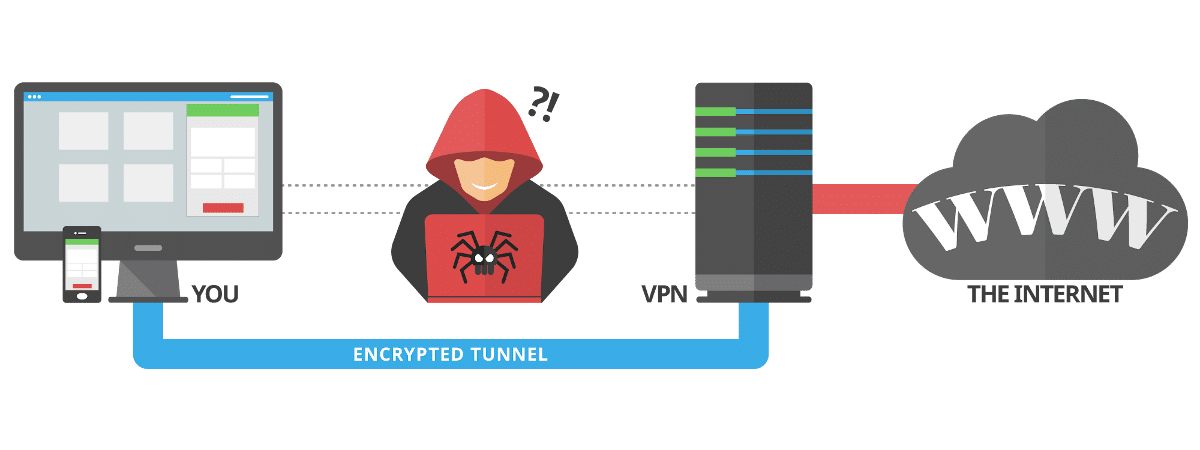

Utilisez un VPN

Un VPN est un réseau privé virtuel qui établit un connexion sécurisée entre l'appareil et le serveur où sont les informations dont nous avons besoin ... Pour ce faire, nous devons utiliser le Essai gratuit VPN que la plupart d'entre eux nous proposent, afin de lever les doutes et vérifier s'ils offrent vraiment ce qu'ils promettent.

Lors de l'utilisation d'un VPN, notre fournisseur d'accès Internet (FAI) n'aura jamais accès à notre historique de visites, il ne pourra pas savoir à quelles pages ou à quels serveurs nous nous sommes connectés en utilisant notre connexion.

VPN payants, ne stockez pas un enregistrement que nos visites, ils sont donc idéaux pour ne laisser aucune trace lorsque nous nous connectons à Internet. Avant d'engager un service VPN, nous devons savoir quels sont tous les services qu'il nous offre et quelle est la vitesse de connexion maximale.

L'utilisation de VPN gratuits n'est pas recommandée, puisque chacun d'entre eux échange avec nos données de navigation, car c'est le seul moyen de continuer à offrir le service gratuitement. De plus, la vitesse de connexion et la sécurité qu'ils nous offrent sont bien inférieures à celles des autres VPN payants.

Ne vous connectez pas à des réseaux Wi-Fi non protégés

Une connexion gratuite est très attrayante, mais tout aussi attrayante, tC'est aussi une source de danger pour notre smartphone. Étant des réseaux sans aucun type de protection, toute personne à portée peut se connecter et surveiller toutes les activités sur le réseau pour extraire des données telles que des mots de passe.

Si nous utilisons un VPN, tout le trafic qui nous générons via notre smartphone il sera crypté, afin qu'aucune personne ayant accès au trafic généré sur le réseau, ne puisse déchiffrer le contenu. Si vous n'utilisez pas de VPN, il est préférable de ne pas toucher à ces types de connexions Wi-Fi avec un bâton.

Soyez prudent avec la connexion Bluetooth

La connexion Wi-Fi n'est pas la seule avec laquelle les amis d'autres personnes peuvent accéder à notre appareil. De même qu'il est déconseillé de se connecter à des réseaux Wi-Fi non protégés, il faut toujours éviter d'utiliser des réseaux Bluetooth non protégés, notamment dans les centres commerciaux, où ils ont l'heureuse habitude d'envoyer en permanence des messages promotionnels.

Protéger l'accès à notre iPhone

Bien que cela semble idiot, nombreux sont les utilisateurs qui ne protégez pas l'accès à votre appareil à l'aide d'un mot de passe, Touch ID ou Face ID, afin que toute personne pouvant avoir accès à notre appareil, même momentanément, ait tout le contenu stocké à l'intérieur.

Tous les appareils mobiles, qu'ils soient iPhone ou Android, nous offrent différentes méthodes pour protéger l'accès inapproprié à son intérieur. Nous ne pouvons jamais être sûrs que nous ne perdrons pas notre téléphone portable, il sera volé, nous le laisserons oublié dans une cafétéria… Chaque fois que nous lançons un nouveau mobile, la première chose que nous devons faire est de protéger son contenu.

Si malgré les risques de ne pas protéger l'accès à un appareil mobile, vous n'êtes toujours pas convaincu de la nécessité, il est recommandé supprimer régulièrement l'historique de navigation pour réduire la quantité de données auxquelles les amis d'autres personnes peuvent accéder. Il est également recommandé désactiver la saisie semi-automatique pour empêcher des tiers d'avoir accès aux données critiques.

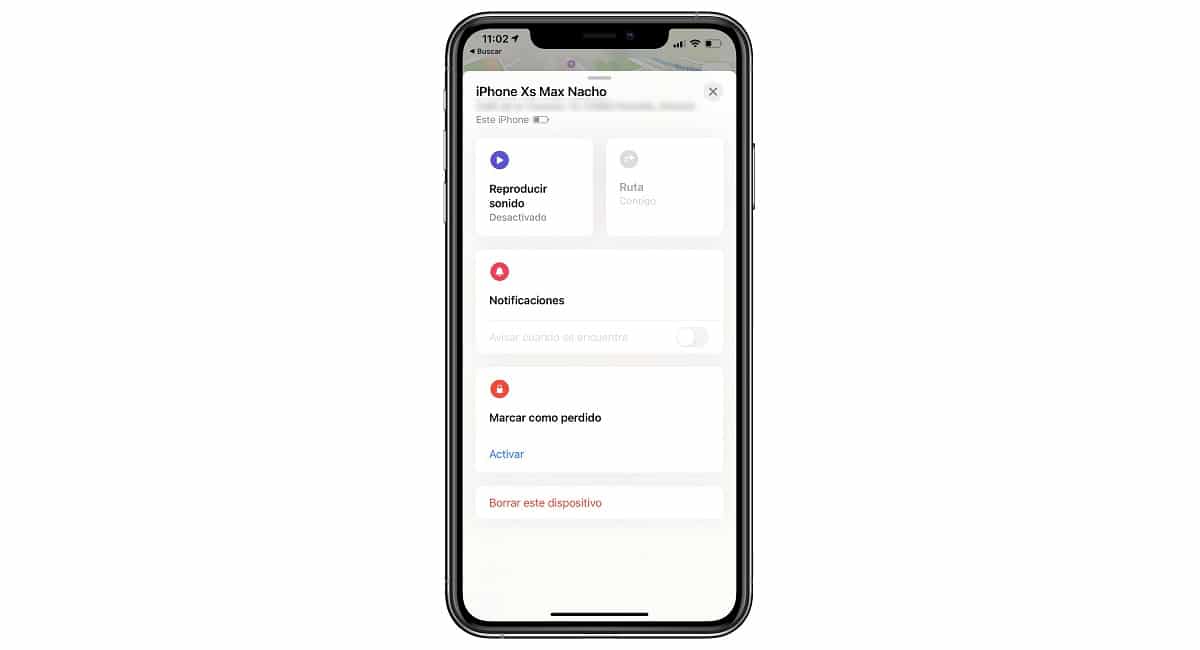

Activer Localiser mon iPhone

Si nous sommes assez oublieux, il est conseillé d'activer la fonction Find my iPhone, une fonction qui nous permettra de retrouver notre appareil si nous l'avons perdu ou supprimer tout son contenu s'il nous a été volé, afin d'empêcher les amis des autres d'avoir accès à tout le contenu stocké à l'intérieur.

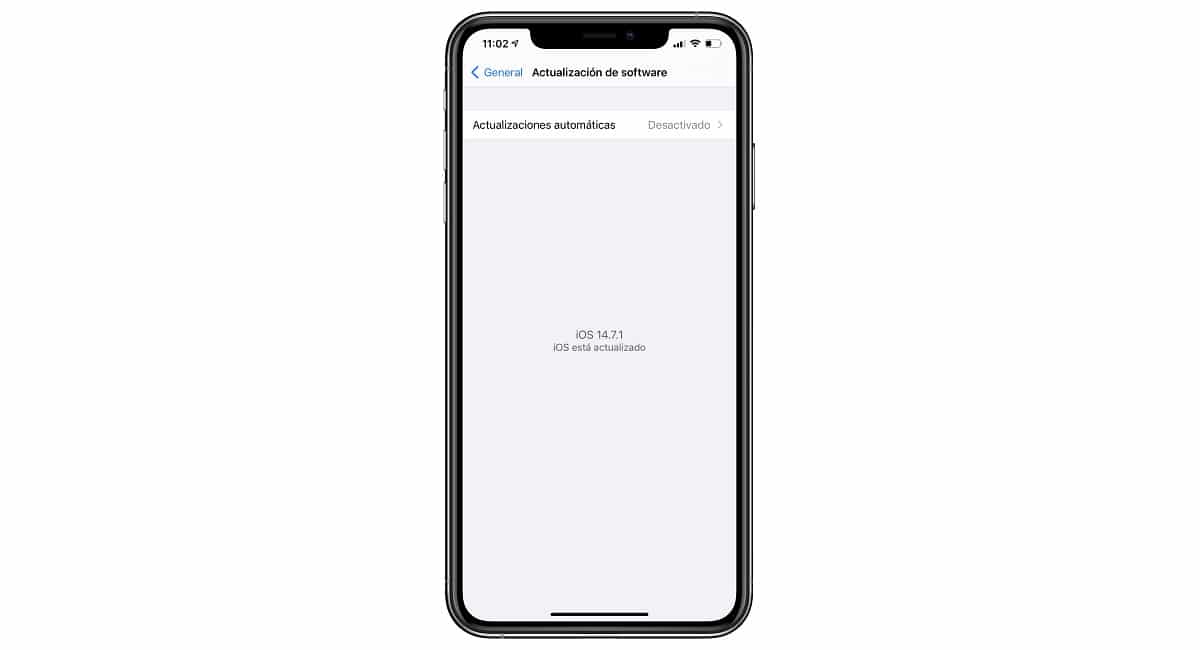

Toujours mettre à jour vers la dernière version d'iOS disponible

Chaque nouvelle version d'iOS introduit de nouvelles améliorations de la sécurité en plus de corriger les failles de sécurité détectées depuis la sortie de la version précédente, il est donc toujours conseillé de mettre à jour dès que possible les nouvelles versions d'iOS qu'Apple lance sur le marché.

Autres astuces

Protection par mot de passe des applications de stockage en nuage

Si vous utilisez des plates-formes de stockage pour stocker nos documents importants, nous devons rendre la tâche difficile aux amis et aux activer la protection par mot de passe, Touch ID ou Face ID pour empêcher toute personne qui accède à notre appareil déverrouillé d'accéder à son contenu.

Désactiver Siri lors du verrouillage de l'écran

Ce n'est pas la première fois ni la dernière que les bugs iOS permettent accéder à certaines fonctions de l'appareil à l'aide de Siri. Cette fonction est disponible dans Paramètres - Siri et Recherche.

Ne jailbreakez pas

Bien que de moins en moins populaire, le jailbreak est parfois le seul moyen d'avoir une expérience différente sur iOS. Si vous aimez jouer avec le jailbreak, il est recommandé ne pas le faire sur l'appareil que vous utilisez au quotidien, puisqu'il s'agit d'une porte d'accès importante aux entrailles de notre appareil.

Utilisez des mots de passe forts

L'utilisation du même mot de passe nous permet d'accéder plus facilement aux services via Internet, mais c'est un risque s'il n'est pas sûrIl est court, il ne combine pas les lettres majuscules et minuscules et même le nombre impair.

Le trousseau ICloud comprend un générateur de mot de passe qui nous permet de créer des mots de passe sécurisés qui, lorsqu'ils sont stockés dans le trousseau iCloud, n'ont pas besoin d'être mémorisés ou écrits sur papier.

Utiliser l'authentification à deux facteurs

Une mesure de sécurité fastidieuse que tout le monde n'active pas est l'authentification en deux étapes, car nécessite une étape supplémentaire pour pouvoir accéder à une plateforme, mais cela nous offre une couche de sécurité supplémentaire à notre mot de passe, surtout si nous utilisons généralement le même mot de passe pour tout, ce qu'il n'est évidemment pas conseillé de faire.

Attention aux e-mails de phishing

L'une des méthodes utilisées par les amis d'autres personnes pour essayer d'accéder à nos données est usurper l'identité de notre banque, via un email nous invitant à accéder à la plateforme en cliquant sur le lien inclus pour changer le mot de passe puisqu'une faille de sécurité a été détectée...

Résumant

Nous devrions essayer de être proactif dans la prise de mesures de sécurité, non seulement sur notre iPhone, mais aussi sur notre équipement informatique, pour prendre des mesures qui nous permettent de garder nos données en sécurité et qu'elles ne puissent pas tomber entre de mauvaises mains.