प्रोजेक्ट ज़ीरो, जो एक Google टीम है जो विशेष रूप से मौजूदा ऑपरेटिंग सिस्टम में सुरक्षा खामियों को खोजने के लिए समर्पित है, इन दिनों आईओएस के निर्माण के बाद से सबसे बड़े हमलों में से एक है। दो साल की अवधि में पांच सुरक्षा उल्लंघनों तक वे हमारे iPhone और iPad पर स्पाइवेयर स्थापित करने के लिए लाभ उठा रहे हैं।

वे सुरक्षा दोष क्या हैं? आप किस डेटा के संपर्क में आए हैं? किन उपकरणों को अतिसंवेदनशील किया गया है? उन्होंने कैसे काम किया? हम आपको बिना किसी भाईचारे या तबाही के सभी विवरण समझाने जा रहे हैं।, और एक ऐसी भाषा में जिसे हर कोई समस्याओं के बिना समझेगा।

पाँच सुरक्षा दोष

सुरक्षा भंग क्या है? ऑपरेटिंग सिस्टम सही नहीं हैं, कोई भी अयोग्य सिस्टम नहीं है और न ही कभी होगा। केवल ऐसी प्रणालियाँ हैं जो दूसरों की तुलना में अधिक सुरक्षित हैं क्योंकि वे हैकर्स के लिए चीजों को अधिक कठिन बना देती हैं, लेकिन यदि वे रुचि रखते हैं, तो उन्हें हमेशा सुरक्षा खामियां मिलेंगी जिनका वे लाभ उठा सकते हैं। ये सुरक्षा दोष "छेद" हैं, जिसके माध्यम से हैकर्स हमारे सिस्टम में प्रवेश कर सकते हैं और ऐसी चीजें करें जिनकी अनुमति नहीं है, जैसे स्पाइवेयर स्थापित करें।

कोई भी सॉफ़्टवेयर जो हमें लगता है कि हमारे iPhone या iPad पर स्थापित नहीं किया जा सकता है, केवल ऐप स्टोर में एक है, और यह कि Apple समीक्षा करता है। यहां तक कि सॉफ्टवेयर जो ऐप स्टोर में है और जिसे हम इंस्टॉल कर सकते हैं, की सीमाएं हैं और ऐसे कार्य हैं जिनके लिए इसकी पहुंच नहीं है, यही सुरक्षा का आधार है जो Apple अपने उपयोगकर्ताओं को प्रदान करता है। लेकिन जैसा कि हमने कहा, कोई भी सॉफ्टवेयर सही नहीं है और कभी-कभी "छेद" दिखाई देते हैं जिसके माध्यम से दुर्भावनापूर्ण एप्लिकेशन पर्ची कर सकते हैं। ये पांच सुरक्षा खामियां, जिनके बारे में हम आज बात कर रहे हैं, हैकर्स द्वारा हमारे ज्ञान के बिना हमारे iOS उपकरणों पर स्पायवेयर स्थापित करने के लिए बनाए गए कुछ वेब पेजों की अनुमति, कुछ ऐसा जो जाहिर तौर पर सभी Apple सुरक्षा उपायों को दरकिनार कर देता है।

वे कौन से वेब पेज हैं? वे प्रकाशित नहीं किए गए हैं, लेकिन नेटवर्क पर दिखाई देने वाली जानकारी के अनुसार, ये अच्छी तरह से परिभाषित राजनीतिक विचारधारा वाले पृष्ठ हैं और स्पष्ट रूप से उपयोग करने के लिए विशिष्ट जनसंख्या समूहों के लिए बनाए गए हैं, इसलिए, यह संदेह है कि इन हमलों के पीछे एक राज्य (या कई) होंगे जो वे चाहते थे कि उनकी आबादी के कुछ समूहों की जासूसी करना। उन्हें क्या डेटा मिला? टेलीफोन कॉल, संदेश, व्हाट्सएप, टेलीग्राम, वेब पेज, स्थान ... बहुत मूल्यवान जानकारी और जिसके लिए उन्होंने बड़ी रकम का भुगतान किया होगा।

तीन बग पहले से तय थे

प्रोजेक्ट जीरो ने फरवरी 2019 में इन पांच सुरक्षा खामियों के बारे में Apple को सूचित किया और उस समय Apple द्वारा जारी किए गए संबंधित अपडेट के साथ उन पांच दोषों में से तीन पहले से ही तय थे। दो बग जो तय नहीं हुए थे, क्योंकि Apple को तब तक पता नहीं था जब तक कि प्रोजेक्ट ज़ीरो ने उन्हें नहीं दिखाया, हल करने में एक हफ्ते का समय लगा iOS 12.1.4 के अपडेट के साथ। यही है, ज्यादातर मीडिया में प्रकाशित होने के विपरीत, इन हमलों के बारे में हमारे iPhone के साथ दो साल नहीं हुए हैं, क्योंकि ऐप्पल बग को पैच कर रहा था क्योंकि यह उन्हें खोज रहा था।

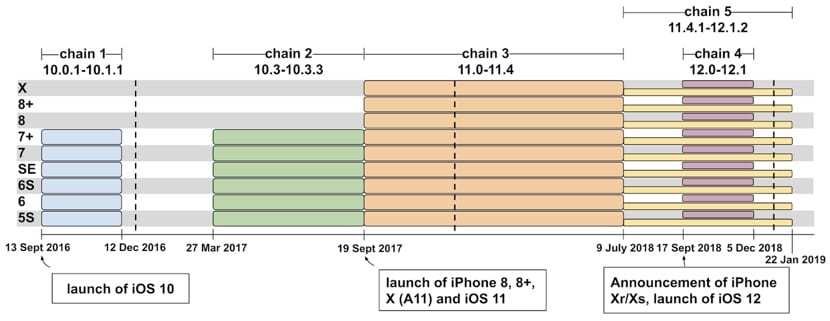

एक बग सक्रिय होने की सबसे लंबी अवधि 10 महीने से कम थी ("चैन 3"), बाकी की अवधियों को कम अवधि के लिए मान्य किया जा रहा है, जो कि उन अपडेट्स के कारण है, जो Apple लॉन्च कर रहा था, जैसा कि आप इन पैराग्राफों के ऊपर ग्राफ में देख सकते हैं और जो उन तारीखों और संस्करणों को दिखाता है जो प्रत्येक को हल करते हैं सुरक्षा दोष।

समाधान: हमेशा नवीनतम संस्करण में अपडेट करें

हम इस तथ्य के बावजूद इसे दोहराते नहीं थकेंगे कि कई इसे स्वीकार करने से इनकार करते हैं: एक ऑपरेटिंग सिस्टम होना जो लगातार और लंबे समय तक अपडेट के माध्यम से इसका समर्थन करता है, अधिकतम संभव सुरक्षा की गारंटी देने का सबसे अच्छा तरीका है। यह महत्वपूर्ण है कि प्रतिक्रिया समय कम से कम हो, ताकि समस्या को हल करने वाला अपडेट जल्द से जल्द उपलब्ध हो, और यह भी संभव हो सके कि अधिक से अधिक उपकरणों तक पहुंचे। अदृश्य ऑपरेटिंग सिस्टम मौजूद नहीं है, लेकिन आपको यथासंभव बंद रहने की कोशिश करनी होगी आप उस अप्राप्य लक्ष्य को प्राप्त कर सकते हैं।