Ultimamente solo vemos anuncios de Apple que nos hablan de la privacidad de nuestros dispositivos, una privacidad que promete tener nuestros datos a buen recaudo. ¿Es esto cierto? pues en gran parte sí, prueba de ello son las peticiones que han hecho organismos internacionales para desbloquear iPhones involucrados en algún accidente público, Apple siempre se ha negado a desbloquear los dispositivos, dicen que no pueden. Así nacieron compañías con el objetivo de hackearlos, entre ellas GrayShift de la que se acaba de filtrar su forma de trabajo. Sigue leyendo que te contamos el funcionamiento de GrayKey la herramienta de hackeo de iPhones de GrayShift.

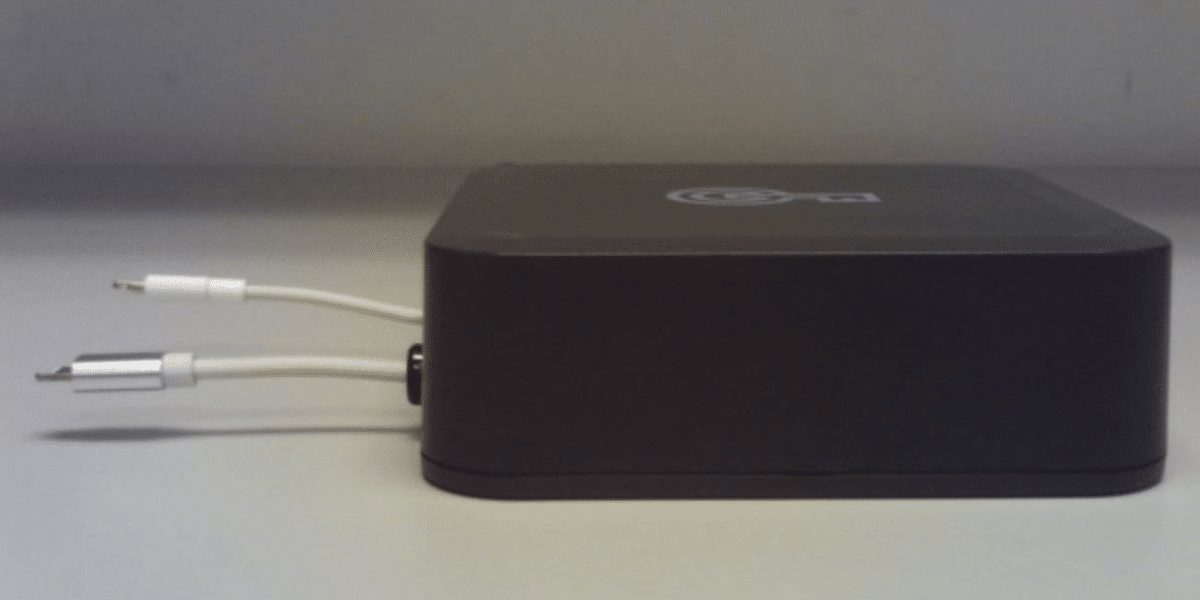

Y recordaréis peticiones tras atentados o desapariciones de personas, GrayShift siempre ha estado en boca de todos ya que prometen desbloquear los dispositivos. ¿Cómo lo hacen? por fuerza bruta, como podéis ver a continuación el dispositivo aunque instala un agente en el dispositivo que probablemente evite el bloqueo del mismo tras varios intentos de contraseña incorrecta, lo único que hace es probar listas de contraseñas hasta que da con una.

Un código alfanumérico en un dispositivo móvil de Apple puede ser automáticamente detectado por GrayKey y serán necesarias acciones adicionales por el analistas.

- Cuando el dispositivo está conectado, GrayKey intentará instalar el agente.

- El analista tiene la opción de utilizar la lista de palabras por defecto nombrada como «crackstation.human-only.txt» que contiene cerca de 63 millones de contraseñas y puede llevar alrededor de 183 días para procesar la lista completa.

- Crear una nueva lista de contraseñas alfanuméricas:

- Crea un nuevo archivo de texto utilizando el block de notas o Notepad++

- Todas las contraseñas tienen que ser introducidas línea a línea

- Guarda el archivo como .txt

- Carga el archuvo de texto en GrayKey

*Si hay restricciones de tiempo a la hora de entrar en el dispositivo, probar con una lista customizada en lugar de la por defecto de GrayKey.

Una vez se haya instalado el agente de fuerza bruta de forma correcta, el modo avión se activará, y el dispositivo de Apple podrá ser desconectado o podremos dejarlo conectado para extraer los datos del mismo.

¿Es necesario que existan compañías como GrayShift? pues depende para que se usen, para ayudar en investigaciones de desapariciones o destapar tramas terroristas sí, pero quién nos asegura que no se use con otros fines. Cada uno que opine lo que quiera, al menos sabemos que nuestros dispositivos son seguros y que la única forma de desbloquearlos es con procesos que pueden llevar meses e incluso años.