في كثير من الأحيان سألنا أنفسنا جميعًا "لماذا لا أقوم بالتحقيق في كيفية إنشاء كسر الحماية؟ ربما يمكنني إنشاؤها بنفسي ".

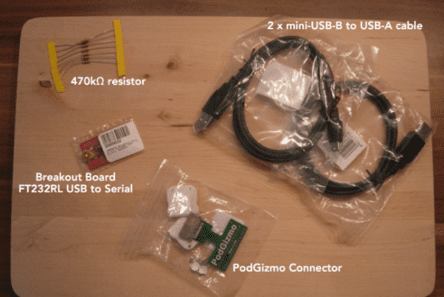

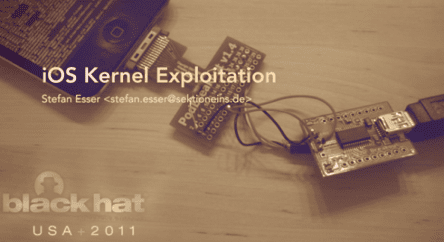

الجواب بالنسبة لمعظمنا هو لا ، إنشاء جيلبريك ، وخاصة كسر الحماية على مستوى bootrom أمر صعب للغاية ، وعلى سبيل المثال لقد قدمت i0n1c هذا العرض التقديمي حيث تخبر ما هو مطلوب للبحث عن استغلال من هذا النوع، سواء على مستوى الأجهزة والبرامج الضرورية.

معظمكم لن يفهم أي شيء تقريبًا ، والبعض ممن لديهم معرفة كافية بالكمبيوتر سيقدرون صعوبة العملية.

هنا يمكنك مشاهدة العرض التقديمي الكامل.