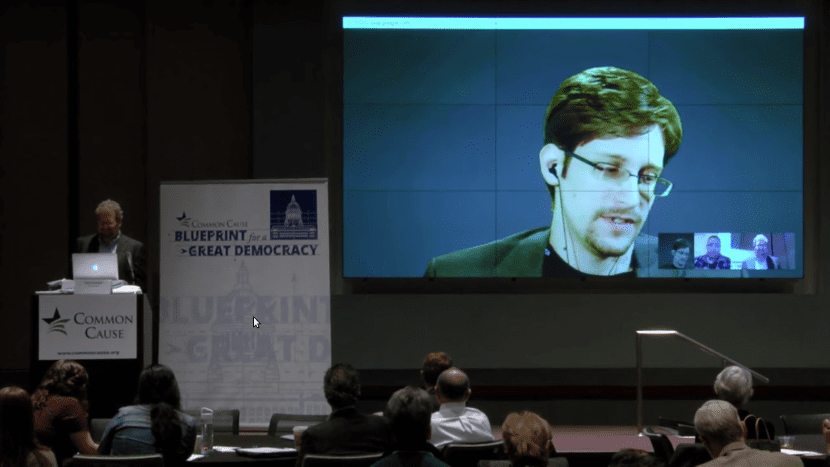

يبدو أن الخلاف القانوني الذي تواجهه شركة Apple حاليًا مع مكتب التحقيقات الفيدرالي (FBI) يسير على ما يرام ، نظرًا لمدى استطاعة مؤسستين نقلت خلافهما إلى المحكمة التعامل معه. لكن الناشطة إدوارد سنودن ظهر في مؤتمر باستخدام كلمات لم تعد محسوبة ، وذهب إلى حد التأكيد على أن طلب مكتب التحقيقات الفدرالي "غبي"على الرغم من أن الكلمة الإنجليزية أقل رقة: "هراء" ، والتي وفقًا لما قاله لي شخص أمريكي جنوبي كنت أعرفه ، يمكن ترجمتها بشكل مباشر إلى "هراء".

لماذا قال سنودن ذلك؟ بحسب الناشط ، مكتب التحقيقات الفدرالي يمكن فتح iPhone 5c من أحد قناصي سان برناردينو بدون مساعدة من التفاح، مما يدل على أن تطبيق القانون في الولايات المتحدة لا يقصد تيم كوك وشركته مساعدتهم في فتح هاتف واحد لإرهابي معين ، ولكن لإنشاء سابقة أو ضغط على Apple وشركات التكنولوجيا الأخرى لتوفير الوصول إليها. أي جهاز يستخدم خاص البرامج أو إضعاف أمان أنظمة التشغيل.

يؤكد إدوارد سنودن أن مكتب التحقيقات الفيدرالي لا يريد فتح هاتف واحد فقط

يقول مكتب التحقيقات الفدرالي إن شركة آبل لديها "التقنية الضرورية الفريدة" لفتح الهاتف. مع كل الاحترام الواجب ، هذا هراء.

لقد وصف سنودن بالفعل في مناسبة أخرى كيف يمكن لمكتب التحقيقات الفيدرالي استخراج رمز الحماية فعليًا من شريحة iPhone وقد ربط الآن بشرح لكيفية قيام تطبيق القانون تخطي وظيفة المسح التلقائي البيانات. الطريقة متاحة على صفحة ويب ACLU وتشير إلى أنه تم حفظ عدد المحاولات في ذاكرة فلاش NAND بالجهاز.

كل ما يحتاج مكتب التحقيقات الفيدرالي القيام به لتجنب أي محو ذاتي لا رجعة فيه هو نسخ محرك الأقراص المحمول هذا قبل محاولة إدخال رمز الحماية 10 مرات. بهذه الطريقة يمكنك المحاولة مرة أخرى إلى أجل غير مسمى ، لأنه يمكنك استعادة ذاكرة فلاش NAND من نسختك الاحتياطية.

من الواضح أنه مع مرور الوقت يمر تآكل مصداقية مكتب التحقيقات الفدرالي. حتى في هذه المرحلة ، أتخيل أن أولئك الذين يقفون إلى جانب تطبيق القانون وضد Apple في هذه الحالة سيبدأون في الشك. ترك الباب مفتوحًا ، فمن المؤكد 100٪ أنهم سينتهي بهم الأمر بسرقة أو فعل شيء أسوأ معي. السؤال هو "لماذا يطلب مني مكتب التحقيقات الفيدرالي أن أترك باب منزلي مفتوحًا عندما يعلم أنه يمكنك الدخول من خلال النافذة؟"

مرحباً بابلو ، أعتقد أن كلمة "Bullshit" تشبه إلى حد كبير "خدعة" باللغة الإسبانية. تحيات.

لا يتعلق الأمر بالترجمة الحرفية للكلمة -_-

للمحرر ، هل تتحقق مما تكتبه قبل نشره؟ نظرًا لوجود الكثير من الأخطاء والكلمات ذات اللون الأحمر ، لا أعرف ما إذا كنت تعاني من مشاكل عسر القراءة أو إذا كنت تستخدم ترجمة Google لكتابة مقالاتك.

مرحبًا ، مصور بدون تمييز على حرف O (هل تقرأ المصور؟). بدون مبالغة تخبرني أنني إما أعاني من عسر القراءة أو أنني أنسخ؟ أقول لك أيضًا أنه عندما ينتقد شخص ما شيئًا ما ، عليه أن يكون قدوة يحتذى به. كما تعلم ، فإن علامة الحذف هي ثلاثة ، وليس اثنان. يجب عليك أيضًا أن تقول "إلى المحرر:" (نقطتان) وتضمين الرمز أمام السؤال. إذا كان بإمكان الشخص أن يخطئ في ثلاثة أسطر ، فتخيل المزيد. بدون حدة.

تحية.

أجاب بشكل جيد جدا. هذه الإجابة تجعلك كبيرًا جدًا.

اذهب ولكن قل شيئًا عن الموضوع المطروح ، فلماذا تخرج عن التركيز وتفقد الخيط ، ينتهي بك الأمر بالجدل حول الكلمات ، كما لو كانت ماذا أو ماذا. الموضوع جيد ، قل شيئًا أيضًا ، ورأيي عنه هو أنه ببساطة يجب على شركة أبل ، أو أي مصنع آخر ، أن يصنع أبوابًا خلفية للهيئات الحكومية ، وفي النهاية ينتهي الأمر بالوقوع في أيدي نفس المجرمين وسيولدون نوعًا آخر من الإرهاب الذي سيتعين عليهم بعد ذلك تغيير الوضع والقضاء على هذا الباب الخلفي. يجب أن يفكر رجال الشرطة وهؤلاء الأشخاص أكثر ، وأن يكونوا أكثر ذكاءً ، إذا لم يكن كافيًا لهم أن يكونوا قادرين على التدخل في شبكة كاملة من المكالمات ، في شبكة الكمبيوتر بالكامل ، وشبكة الويب العميقة وكل ما يمكنهم التلاعب به ، فسيكون لديهم لدراسة شيء آخر.