Viime aikoina näemme vain mainoksia Apple kertoo meille laitteidemme yksityisyydestä, yksityisyys, joka lupaa pitää tietomme turvassa. Onko tämä totta? No, suureksi osaksi kyllä, todisteet tästä ovat kansainvälisten organisaatioiden esittämät pyynnöt avata joissakin julkisissa onnettomuuksissa sattuneita iPhone-laitteita. Apple on aina kieltäytynyt avaamasta laitteita. Näin yritykset syntyivät tavoitteena hakkeroida niitä, mukaan lukien HarmaaVaihto josta olet juuri suodattanut työskentelytapasi. Jatka sen lukemista Kerromme, kuinka GrayKey toimii, GrayShift iPhone -hakkerointityökalu.

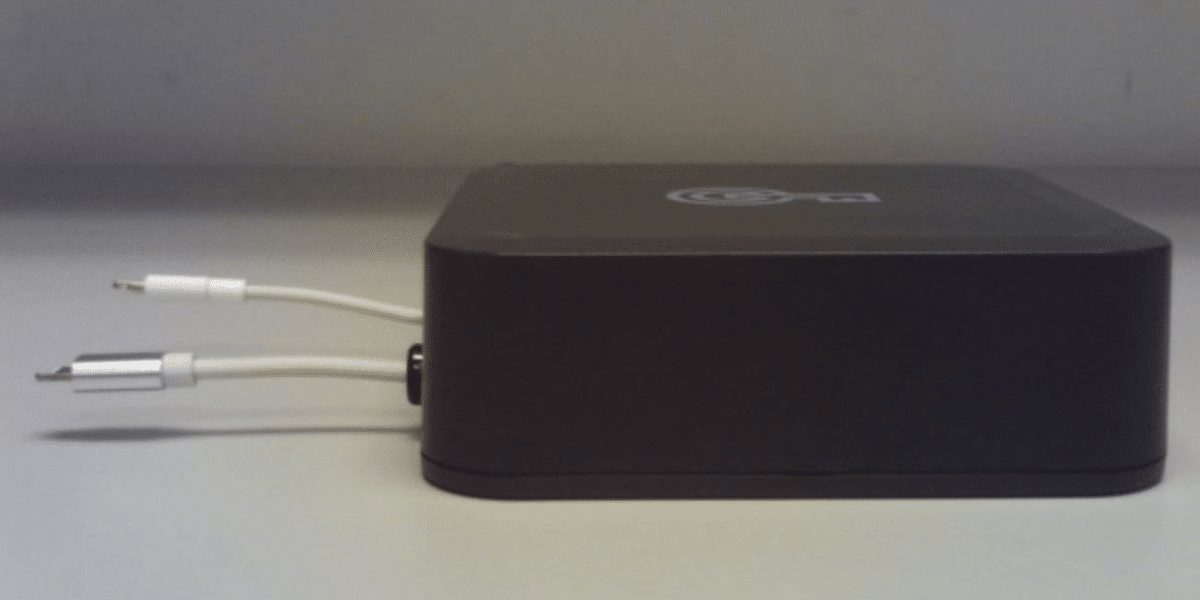

Ja muistat vetoomusten jälkeen ihmisten hyökkäyksistä tai katoamisista, GrayShift on aina ollut kaikkien huulilla koska he lupaa avata laitteet. Kuinka he tekevät sen? raakalla voimalla, kuten näet laitteen alapuolelta Asentaa laitteeseen agentin, joka todennäköisesti estää laitetta lukittumasta useiden virheellisten salasanayritysten jälkeenAinoa se on testata salasanaluetteloita, kunnes se on yksi.

GrayKey tunnistaa Apple-mobiililaitteen aakkosnumeerisen koodin automaattisesti, ja analyytikko tarvitsee lisätoimia.

- Kun laite on kytketty, GrayKey yrittää asentaa agentin.

- Analyytikoilla on mahdollisuus käyttää oletussanaluetteloa nimeltä "crackstation.human-only.txt", joka sisältää noin 63 miljoonaa salasanaa ja koko luettelon käsittely voi viedä noin 183 päivää.

- Luo uusi aakkosnumeeristen salasanojen luettelo:

- Luo uusi tekstitiedosto Notepadilla tai Notepad ++: lla

- Kaikki salasanat on syötettävä rivi riviltä

- Tallenna tiedosto .txt-tiedostona

- Lataa tekstitiedosto GrayKey-tiedostoon

* Jos laitteeseen syötettäessä on aikarajoituksia, kokeile mukautettua luetteloa oletusarvoisen GrayKey-avaimen sijaan.

Kun raakavoima-aine on asennettu oikein, lentokonetila aktivoituu ja Apple-laite voidaan irrottaa tai voimme jättää sen yhdistetyksi poimimaan tiedot siitä.

Pitääkö GrayShiftin kaltaisten yritysten olla olemassa? No, se riippuu siitä, miten niitä käytetään, katoamisten tutkimiseen tai terroristien juonien paljastamiseen, kyllä, mutta kuka vakuuttaa meille, että sitä ei käytetä muihin tarkoituksiin. Jokainen, joka ajattelee mitä haluaa, ainakin tiedämme, että laitteemme ovat turvallisia ja että ainoa tapa avata niiden lukitus on prosesseilla, jotka voivat viedä kuukausia tai jopa vuosia.