Personne ou rien n'est sauvé des erreurs ou des vulnérabilités et dans ce cas, nous sommes confrontés à un problème important et c'est le protocole de sécurité WPA2 utilisés aujourd'hui par tous les routeurs, smartphones, ordinateurs et autres produits actuels sont en grave danger après la découverte de cette vulnérabilité.

Dans ce cas, aucun des produits actuels n'est enregistré car il s'agit d'un système de sécurité qui fonctionne pour tous les appareils actuels, qu'il s'agisse d'iOS, de macOS, d'Android ou de Windows. De plus, l'échec découvert par l'universitaire en sécurité informatique, Mathy Vanhoef montre que n'importe quel hacker pourrait voir calmement toute notre navigation sur le Web d'une manière simple.

Le protocole WPA2 utilisé pour protéger la plupart des appareils et réseaux sans fil. Dans ce cas et pour vérifier que cette vulnérabilité existe et peut être importante pour tous les utilisateurs, ils ont développé "KRACK", abréviation de Attaque de réinstallation de clé et cela sert à démontrer que le problème est réel et sérieux. Certaines communications ont déjà été émises insistant sur le fait que les résultats de l'enquête sur cette vulnérabilité sont tout à fait vrais et qu'il est donc nécessaire de corriger ce problème de sécurité dès que possible.

C'est dangereux, mais ne paniquez pas

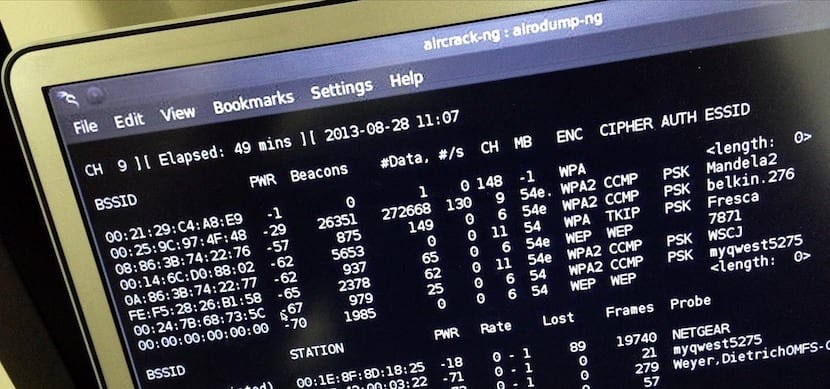

La première chose est d'avertir que cette faille de sécurité permet l'enregistrement de tous les contenus et donc Il s'agit d '«espionner» le trafic sur le réseau. Et d'un autre côté, nous devons avertir que nous sommes confrontés à un problème qui sera bientôt résolu au moyen d'un correctif de sécurité qui sera diffusé automatiquement sur tous les appareils, routeurs et autres produits inclus, alors calmez-vous. Cependant, il est bon de vérifier de temps en temps les connexions au réseau de notre routeur pour voir surtout celles qui envoient des données.

Il est également intéressant de noter que pour accéder à cette vulnérabilité un accès physique est nécessaire sur notre ordinateur, smartphone, tablette, etc., il est donc difficile pour cela de nous affecter. Si cela se produit, il peut être utilisé pour décrypter le trafic réseau, placer du contenu dans notre trafic normal et obtenir des données personnelles à partir de connexions dans lesquelles nous devons nous connecter avec un nom d'utilisateur et un mot de passe.