Au milieu du différend juridique dans lequel le FBI demande à Apple d'affaiblir la force du cryptage iOS, un groupe de chercheurs de l'Université Johns Hopkins aux États-Unis a découvert une méthode qui leur permet décrypter les images et vidéos envoyées via iMessage sur les anciennes versions d'iOS. L'équipe a déjà informé Apple du problème et la société dirigée par Tim Cook publiera une mise à jour tard dans la journée qui résoudra le problème.

Matthew Green, qui dirige une équipe composée de lui-même et de Christina Garman, Gabriel Kaptchuk, Michael Rushanan et Ian Miers, dit le bug n'affecte que les anciennes versions d'iOS et c'est dans l'algorithme de cryptage que la société Cupertino utilise pour protéger le contenu envoyé via iMessage.

Le cryptage IMessage n'est pas sécurisé à 100%

Après avoir lu la description du processus de cryptage dans le guide de sécurité de la société Apple, Green a suspecté que quelque chose ne fonctionnait peut-être pas dans le cryptage d'Apple. Le chercheur assure que a informé Apple de l'existence du problème, mais il l'a surpris qu'il n'ait pas été corrigé avec des correctifs ultérieurs. Plus tard, il a rencontré une équipe d'étudiants et a créé un exploiter qui, en théorie, a exploité l'échec.

L'équipe de chercheurs explique que la faute réside dans le Comment iMessage stocke les images et les vidéos dans iCloud partagés dans une conversation, en les protégeant avec une clé 64 bits. Les chercheurs ont pu interroger cette clé sur le serveur iCloud, un caractère à la fois, jusqu'à ce qu'ils soient en mesure de restructurer complètement la clé, leur permettant de récupérer le contenu d'origine. Ian Miers a déclaré qu'il existe d'autres applications qui présentent également cette faille, mais il a refusé de dire ce qu'elles étaient, on ne sait donc pas si elles proviennent uniquement d'iOS ou également d'une autre plate-forme.

Le problème a été partiellement résolu dans iOS 9

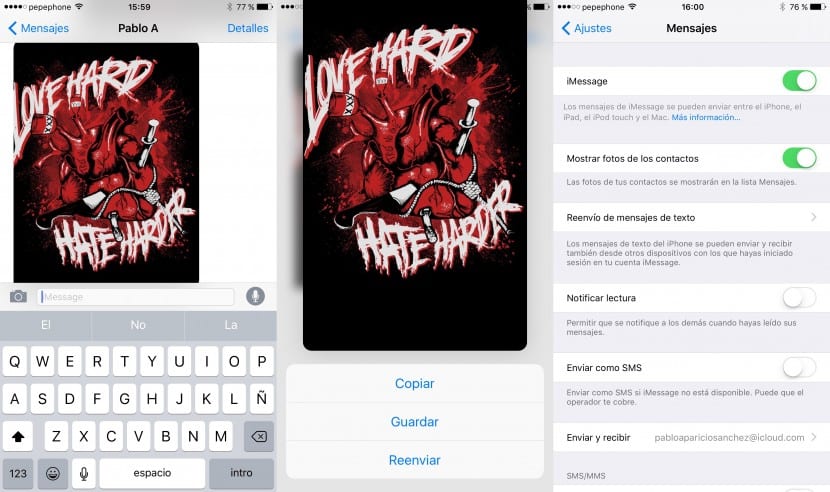

Selon Green, Apple corrigé ce bogue avec la sortie d'iOS 9, mais il dit que l'attaque pourrait également fonctionner sur la dernière version d'iOS avec quelques modifications. Les versions vulnérables à son attaque telles qu'elles sont actuellement développées sont iOS 8.x et les versions antérieures. S'il n'y a pas de surprise, iOS 9.3 sortira aujourd'hui, ce qui pourrait inclure une autre amélioration qui pourrait complètement corriger ce bogue. L'équipe de chercheurs affirme qu'Apple publiera aujourd'hui une nouvelle version d'iOS qui résoudra le problème, de sorte que de nouvelles versions d'iOS 8.x et d'iOS 7.x sont également possibles.

Cela ne justifie pas la mise à jour sur l'iPhone 4s il n'y a rien d'intéressant pour cette version. C'est bien ce que je vois mais si quelqu'un me dit que s'il me donne de bonnes raisons de le faire