A Project Zero, a Google csapata, amely kifejezetten a meglévő operációs rendszerek biztonsági hibáinak felkutatására hivatott, felfedte az egyik legnagyobb támadást, amelyet az iOS létrehozása óta kapott. Két év alatt legfeljebb öt biztonsági megsértés Kihasználják a kémprogramok telepítését iPhone és iPad készülékeinkre.

Mik azok a biztonsági hibák? Milyen adatoknak volt kitéve? Milyen eszközök voltak fogékonyak? Hogyan működtek? Minden részletet elmagyarázunk nektek, bumm és katasztrófa nélkül, és olyan nyelven, amelyet mindenki gond nélkül megért.

Öt biztonsági hiba

Mi a biztonsági megsértés? Az operációs rendszerek nem tökéletesek, nincs sérthetetlen rendszer és soha nem is lesz. Csak olyan rendszerek vannak, amelyek biztonságosabbak, mint mások, mert megnehezítik a hackerek dolgát, de ha érdekli őket, akkor mindig találnak olyan biztonsági hibákat, amelyeket kihasználhatnak. Ezek a biztonsági hibák "lyukak", amelyeken keresztül a hackerek beléphetnek a rendszerünkbe és nem megengedett dolgokat végez, például kémprogramokat telepít.

Az iPhone vagy iPad készülékünkbe nem telepíthet egyetlen olyan szoftvert sem, amelyet találunk, csak azt, amely az App Store-ban található, és amelyet az Apple felülvizsgál. Még az App Store-ban található szoftver is, amelyet telepíteni tudunk, rendelkezik korlátozásokkal, és vannak olyan funkciók, amelyekhez nem fér hozzá, ezen alapul az a biztonság, amelyet az Apple kínál a felhasználóinak. De ahogy mondtuk, egyetlen szoftver sem tökéletes, és néha „lyukak” jelennek meg, amelyeken keresztül a rosszindulatú alkalmazások átcsúszhatnak. Ez az öt biztonsági hiba, amelyről ma beszélünk, lehetővé tette néhány hackerek által létrehozott weboldal számára, hogy tudtunk nélkül telepítsenek kémprogramokat iOS-eszközeinkre, ami nyilvánvalóan megkerüli az Apple összes biztonsági intézkedését.

Milyen weboldalak ezek? Nem tették közzé, de a hálózatban megjelenő információk szerint ezek pontosan meghatározott politikai ideológiájú oldalak, amelyeket kifejezetten meghatározott népességcsoportok számára hoztak létre, tehát gyanítható, hogy ezek a támadások mögött egy állam (vagy több) állhat, hogy azt akarják, hogy kémkedjenek a lakosság bizonyos csoportjai ellen. Milyen adatokat kaptak? Telefonhívások, üzenetek, WhatsApp, távirat, weboldalak, hely ... nagyon értékes információk, amelyekért nagy összegeket fizettek volna.

A hibák közül hármat már javítottak

A Project Zero 2019 februárjában tájékoztatta az Apple-t erről az öt biztonsági hibáról, és akkor az öt hibából hármat már kijavítottak az Apple által annak idején kiadott megfelelő frissítésekkel. A két hiba, amelyet nem javítottak ki, mivel az Apple nem tudta, amíg a Project Zero meg nem mutatta őket, egy hétig tartott az iOS 12.1.4 frissítésével. Vagyis ellentétben azzal, amit a legtöbb média közzétesz, nem volt két év, amikor iPhone-nk ki volt téve ezeknek a támadásoknak, mert az Apple javítás közben javította a hibákat.

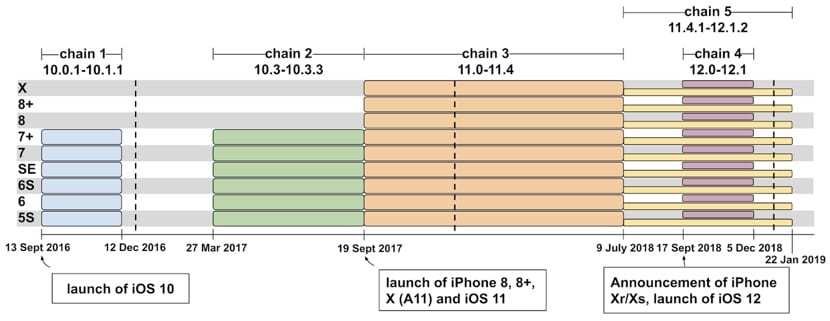

A hiba leghosszabb ideje kevesebb, mint 10 hónap volt ("3. lánc"), a többi hiba rövidebb ideig érvényes, mint az Apple által indított frissítések miatt, amint az a fenti bekezdések fenti grafikonján látható, és amely bemutatja az egyes dátumokat és verziókat biztonsági hibák.

Megoldás: mindig frissítsen a legújabb verzióra

Nem fáradunk megismételni annak ellenére, hogy sokan nem hajlandók elfogadni: a lehető legnagyobb biztonság garantálásának legjobb módja az operációs rendszer támogatása, amely gyakori és hosszan tartó frissítésekkel támogatja. Fontos, hogy a válaszidő minimális legyen, a problémát megoldó frissítés a lehető leghamarabb elérhető legyen, és a lehető legtöbb eszközhöz is eljusson. A sebezhetetlen operációs rendszer nem létezik, de meg kell próbálnia a lehető legközelebb maradni hogy elérheti azt az elérhetetlen célt.