Nuovamente, I dati degli utenti di almeno 3.400 siti Web, inclusi Fitbit, Une e fino a 1Password, sono stati espostiQuesta volta, a causa di una falla di sicurezza di Cloudflare, si consiglia di modificare immediatamente le password di accesso.

I dati degli utenti da più di 3.400 siti web sono stati filtrato e memorizzato nella cache dai motori di ricerca a seguito di un bug di sicurezza in Cloudflare, una rete di distribuzione di contenuti utilizzata da migliaia di siti web. Per mesi, siti web come Uber, Fitbit o il sito di incontri OKCupid, tra migliaia, sono stati colpiti. 1Password utilizza anche Cloudflare, tuttavia la società afferma che grazie alla sua crittografia end-to-end, i dati dei suoi clienti non sono stati esposti.

Una falla di sicurezza che espone i dati di centinaia di migliaia di utenti

La sicurezza e la privacy dei nostri dati personali è qualcosa a cui sempre più persone si preoccupano ogni giorno. Sempre più dati personali che archiviamo "nel cloud" ea cui chiunque potrebbe avere accesso, nella maggior parte dei casi, solo conoscendo il nostro nome utente e password. Quindi lle informazioni pubblicate oggi sono particolarmente serie, sia qualitativamente che in termini di volume di utenti che potrebbe influenzare.

Segun postato ArsTechnica, Il ricercatore di sicurezza di Google Tavis Ormandy ha scoperto che una falla di sicurezza in Cloudflare, la rete di distribuzione dei contenuti utilizzata da milioni di siti Web, ha consentito la fuga di dati degli utenti da oltre 3.400 siti Web e l'archiviazione nella cache dei motori di ricerca.

Il servizio utilizzato da 5,5 milioni di siti Web potrebbe contenere password e token di autenticazione trapelati.

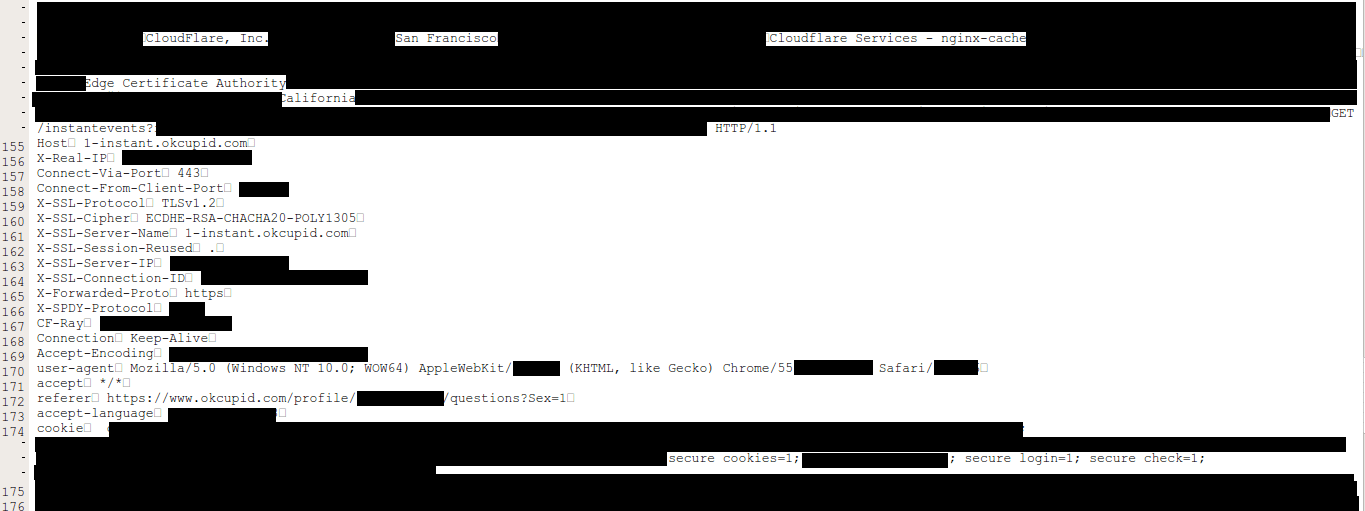

Un campione dei dati che Ormandy ha visto. Questo è un messaggio privato dal sito di incontri okcupid | IMMAGINE: ArsTechnica

Tra i siti Web interessati ci sono aziende famose come Fitbit o Uber, nonché 1Password, che, tuttavia, ha già dichiarato che i dati dei suoi utenti rimangono al sicuro grazie alla crittografia end-to-end.

Abbiamo visto chiavi di crittografia, cookie, password, blocchi di dati POST e persino richieste HTTPS per altri principali siti ospitati su cloudflare da altri utenti. Una volta capito cosa stavamo vedendo e le implicazioni, ci siamo immediatamente fermati e abbiamo contattato la sicurezza di cloudflare.

Cloudflare ammette il difetto, ma potrebbe sottovalutarne la gravità

Cloudflare ha già ammesso che la falla di sicurezza si è effettivamente verificata, ma sia Tavis Ormandy che altri ricercatori di sicurezza ritengono che l'azienda sta sottovalutando la gravità dell'incidente. Un settimana Pubblicato sul blog dell'azienda con il titolo "Rapporto sull'incidente sulla perdita di memoria causata dal bug del parser di Cloudflare", Cloudflare riconosce che la violazione era grave, ma osserva anche che non ci sono prove che il bug sia stato sfruttato.

L'errore era grave perché la memoria trapelata poteva contenere informazioni private e perché sarebbe stata memorizzata nella cache dai motori di ricerca. Né abbiamo scoperto alcuna prova di exploit dannosi del bug o altre segnalazioni della sua esistenza.

Ormandy si è affrettato a offrire un respuesta alle dichiarazioni dell'azienda che affermano che il post pubblicato da Cloudflare offre un'eccellente analisi "post-mortem" ma allo stesso tempo "riduce drasticamente il rischio per i clienti".

Si consiglia di modificare le password

Ryan Lackey, un altro prestigioso ricercatore di sicurezza, concorda con le dichiarazioni di Ormandy, affermando che, Sebbene la probabilità che le password vengano esposte è bassa, tale rischio esiste, quindi gli utenti sono incoraggiati a cambiarle.

Google, Bing, Yahoo e altri motori di ricerca hanno già cancellato i dati memorizzati nella cache, quindi i fatti sono stati ora resi pubblici, ma ArsTechnica osserva che alcuni dati memorizzati nella cache rimangono ancora.