Pastaruoju metu mes matome tik „Apple“ pasakoja mums apie mūsų įrenginių privatumą, privatumą, kuris žada apsaugoti mūsų duomenis. Ar tai tiesa? Na, didele dalimi, taip, to įrodymas yra tarptautinių organizacijų prašymai atrakinti „iPhone“, patekusius į kokią nors viešą avariją, „Apple“ visada atsisakė atrakinti įrenginius, jie sako, kad negali. Taip gimė įmonės, siekdamos jas nulaužti, įskaitant „GrayShift“ iš kurio ką tik buvo filtruojamas jūsų darbo būdas. Skaityk toliau Mes jums pasakome, kaip veikia „GrayKey“ - „iPhone“ įsilaužimo įrankis „GrayShift“.

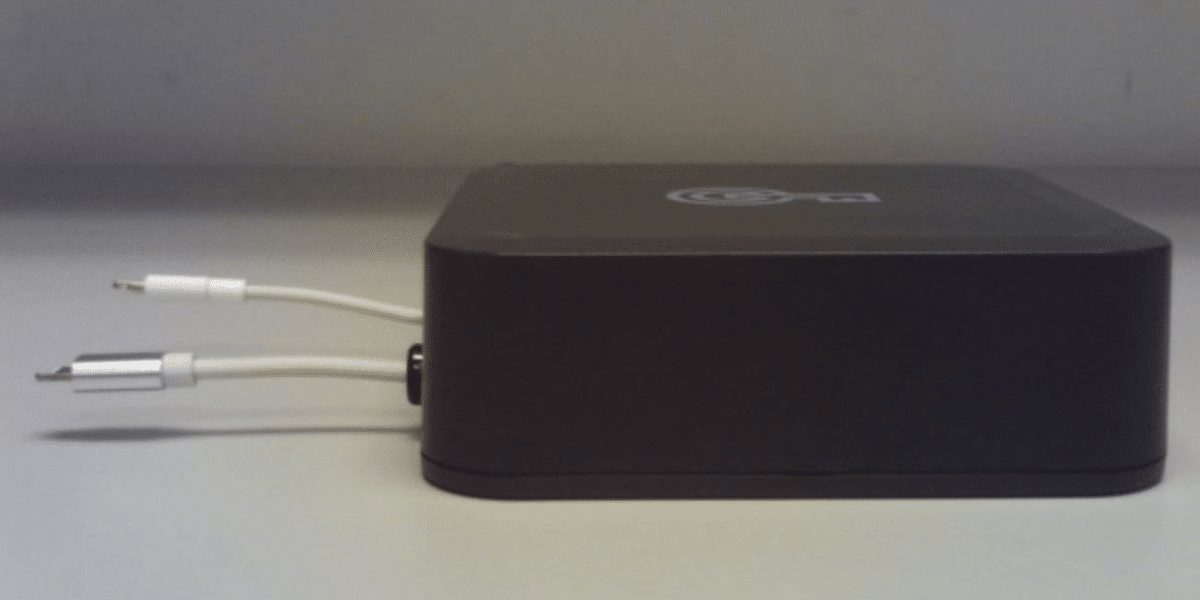

Ir jūs atsiminsite po išpuolių ar žmonių dingimo, „GrayShift“ visada buvo ant visų lūpų nes jie žada atrakinti įrenginius. Kaip jie tai daro? grubia jėga, kaip matote po įrenginiu įrenginyje įdiegia agentą, kuris greičiausiai neleis įrenginiui užsiblokuoti po kelių neteisingų slaptažodžių bandymųViskas, ką ji daro, yra bandomieji slaptažodžių sąrašai, kol jis bus sukurtas.

„GrayKey“ gali automatiškai nustatyti raidinį ir skaitmeninį „Apple“ mobiliojo prietaiso kodą, todėl reikės tolesnių analitikų veiksmų.

- Prijungus įrenginį, „GrayKey“ bandys įdiegti agentą.

- Analitikas turi galimybę naudoti numatytąjį žodžių sąrašą pavadinimu „crackstation.human-only.txt“, kuriame yra apie 63 milijonai slaptažodžių ir kurio apdorojimas gali užtrukti maždaug 183 dienas.

- Sukurkite naują raidinių ir skaitmeninių slaptažodžių sąrašą:

- Sukurkite naują teksto failą naudodami „Notepad“ arba „Notepad ++“

- Visi slaptažodžiai turi būti įvedami eilutėje

- Išsaugokite failą kaip .txt

- Įkelkite teksto failą į „GrayKey“

* Jei įvedant įrenginį yra laiko apribojimai, vietoj numatytojo „GrayKey“ išbandykite pasirinktinį sąrašą.

Teisingai įdiegus grubios jėgos agentą, bus įjungtas lėktuvo režimas, o „Apple“ įrenginį galima atjungti arba palikti prijungtą, kad iš jo gautume duomenis.

Ar tokios įmonės kaip „GrayShift“ turi egzistuoti? Na, tai priklauso nuo to, kaip jie naudojami, padėti tirti dingimus ar atskleisti teroristų siužetus, taip, bet kas mus patikina, kad jis nėra naudojamas kitiems tikslams. Visi, kurie galvoja, ko nori, bent jau žinome, kad mūsų įrenginiai yra saugūs ir kad vienintelis būdas juos atrakinti yra procesai, kurie gali trukti mėnesius ir net metus.