Project Zero, zespół Google specjalnie poświęcony wykrywaniu luk w zabezpieczeniach w istniejących systemach operacyjnych, ujawnił obecnie jeden z największych ataków, jakie otrzymał iOS od czasu jego powstania. Do pięciu naruszeń bezpieczeństwa w okresie dwóch lat Korzystali z instalowania oprogramowania szpiegującego na naszym iPhonie i iPadzie.

Co to za luki w zabezpieczeniach? Na jakie dane byłeś narażony? Jakie urządzenia były podatne? Jak oni działali? Wyjaśnimy ci wszystkie szczegóły, bez żadnych bractw i katastrof.i w języku zrozumiałym dla wszystkich bez problemów.

Pięć luk w zabezpieczeniach

Co to jest naruszenie bezpieczeństwa? Systemy operacyjne nie są doskonałe, nie ma systemu niewrażliwego i nigdy nie będzie. Istnieją tylko systemy, które są bezpieczniejsze od innych, ponieważ utrudniają pracę hakerom, ale jeśli są zainteresowani, zawsze znajdą luki w zabezpieczeniach, z których mogą skorzystać. Te luki w zabezpieczeniach to „dziury”, przez które hakerzy mogą dostać się do naszego systemu i robienie rzeczy, które są niedozwolone, np. instalowanie oprogramowania szpiegującego.

Żadnego oprogramowania, które znajdziemy, nie można zainstalować na naszym iPhonie lub iPadzie, tylko to, które jest w App Store i te recenzje Apple. Nawet oprogramowanie, które jest w App Store i które możemy zainstalować, ma ograniczenia i są funkcje, do których nie ma dostępu, czyli podstawa bezpieczeństwa, jakie Apple oferuje swoim użytkownikom. Ale jak powiedzieliśmy, żadne oprogramowanie nie jest doskonałe i czasami pojawiają się „dziury”, przez które mogą prześlizgnąć się złośliwe aplikacje. Te pięć luk w zabezpieczeniach, o których dzisiaj mówimy, umożliwiło niektórym stronom internetowym utworzonym przez hakerów instalowanie oprogramowania szpiegującego na naszych urządzeniach z systemem iOS bez naszej wiedzy, co oczywiście omija wszystkie środki bezpieczeństwa Apple.

Jakie to strony internetowe? Nie zostały opublikowane, ale zgodnie z informacjami, które pojawiły się w sieci, są to strony o dobrze zdefiniowanych ideologiach politycznych i stworzone specjalnie dla określonych grup ludności, do których mają dostęp, Dlatego podejrzewa się, że za tymi atakami stałoby państwo (lub kilka), które chcieliby szpiegować określone grupy ludności.. Jakie dane uzyskali? Rozmowy telefoniczne, wiadomości, WhatsApp, Telegram, strony internetowe, lokalizacja ... bardzo cenne informacje, za które zapłaciliby duże sumy pieniędzy.

Trzy błędy zostały już naprawione

Project Zero poinformował Apple o tych pięciu lukach w zabezpieczeniach w lutym 2019 r., A wtedy trzy z tych pięciu błędów zostały już naprawione za pomocą odpowiednich aktualizacji, które Apple wydał w tym czasie. Dwa błędy, które nie zostały naprawione, ponieważ Apple nie wiedział, dopóki Project Zero ich nie pokazał, zajęło tydzień, aby je rozwiązać wraz z aktualizacją do iOS 12.1.4. Oznacza to, że w przeciwieństwie do tego, co jest publikowane w większości mediów, nie minęły dwa lata, kiedy nasz iPhone był narażony na te ataki, ponieważ Apple łatał błędy w trakcie ich wykrywania.

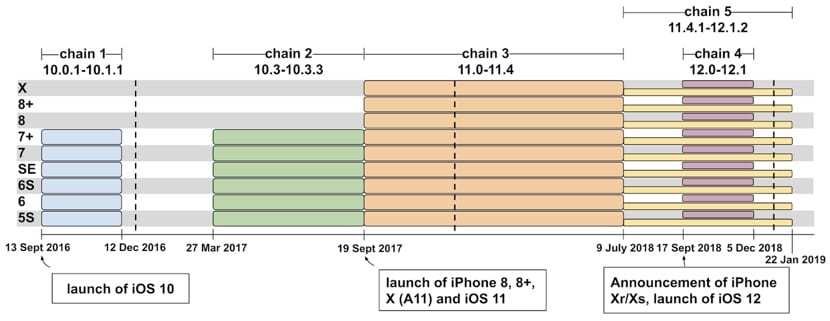

Najdłuższy okres aktywności błędu wynosił mniej niż 10 miesięcy („Łańcuch 3”), pozostałe błędy obowiązywały przez okres krótszy niż ten z powodu aktualizacji wprowadzanych przez Apple, jak widać na wykresie powyżej tych akapitów, który pokazuje daty i wersje rozwiązujące każdy z wady bezpieczeństwa.

Rozwiązanie: zawsze aktualizuj do najnowszej wersji

Nie będziemy się męczyć powtarzaniem tego, mimo że wiele osób odmawia jego przyjęcia: posiadanie systemu operacyjnego, który obsługuje go poprzez częste i długotrwałe aktualizacje, jest najlepszym sposobem na zagwarantowanie maksymalnego możliwego bezpieczeństwa. Ważne jest, aby czas reakcji był minimalny, aby aktualizacja rozwiązująca problem była dostępna jak najszybciej, a także dotarła do jak największej liczby urządzeń. Niezniszczalny system operacyjny nie istnieje, ale musisz starać się być jak najbliżej że możesz tego nieosiągalnego celu.