Praktycznie co tydzień dowiadujemy się o jakimś cyberataku, w którym znajomi innych, ukradli dane osobowe, w tym hasła lub użyli oprogramowania ransomware do zaszyfrowania całej zawartości komputerów i zażądania hasła w celu odblokowania zawartości. Jednak sprzęt komputerowy to nie jedyne urządzenia które mogą być wykorzystywane przez znajomych innych osób do pozyskiwania danych, jako oprogramowanie Pegasus. ,

Pegasus to wyraźny przykład, oprogramowanie stworzone przez izraelską firmę NSO Group do wydobywania danych z dowolnego smartfona, czy to iPhone'a czy Androida. Nie ma systemu operacyjnego, który jest w 100% pewnie, i nigdy nie będzie. Każdy system operacyjny jest podatny na ataki. Jeśli jednak zastosujemy się do rad, które pokazujemy w tym artykule, możemy znacznie utrudnić to innym znajomym.

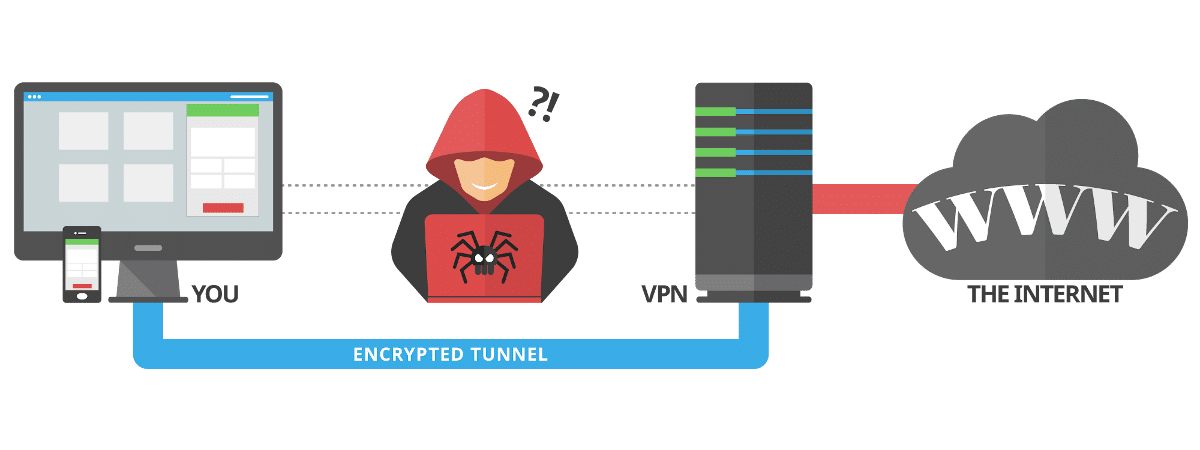

Użyj VPN

VPN to wirtualna sieć prywatna, która ustanawia bezpieczne połączenie między urządzeniem a serwerem gdzie są informacje, których potrzebujemy ... Aby to zrobić, musimy użyć Bezpłatna wersja próbna VPN że większość z nich nam oferuje, aby rozwiać wątpliwości i sprawdzić, czy rzeczywiście oferują to, co obiecują.

Korzystając z VPN, nasz dostawca Internetu (ISP) nigdy nie będzie miał dostępu do naszej historii odwiedzin, nie będzie mógł wiedzieć, z którymi stronami lub z jakimi serwerami połączyliśmy się za pomocą naszego połączenia.

Płatne VPN, nie przechowujemy zapisów, że nasze wizyty, dzięki czemu są idealne, aby nie pozostawiać żadnego śladu, gdy łączymy się z Internetem. Zanim zatrudnimy jakąkolwiek usługę VPN, musimy wiedzieć, jakie są wszystkie usługi, które nam oferuje i jaka jest maksymalna prędkość połączenia.

Korzystanie z darmowych VPN nie jest zalecane, ponieważ każdy z nich handluje naszymi danymi przeglądania, ponieważ jest to jedyny sposób, aby nadal oferować usługę za darmo. Ponadto prędkość połączenia i bezpieczeństwo, które nam oferują, są znacznie niższe niż w przypadku innych płatnych sieci VPN.

Nie łącz się z niechronionymi sieciami Wi-Fi

Darmowe połączenie jest bardzo atrakcyjne, ale równie atrakcyjne, tTo także źródło zagrożenia dla naszego smartfona. Będąc sieciami bez żadnego rodzaju ochrony, każdy, kto znajduje się w zasięgu, może łączyć się i monitorować wszelką aktywność w sieci, aby wyodrębnić dane, takie jak hasła.

Jeśli korzystamy z VPN, cały ruch, który generujemy za pomocą naszego smartfona, będzie on zaszyfrowany, dzięki czemu żadna osoba mająca dostęp do ruchu generowanego w sieci nie będzie mogła odszyfrować treści. Jeśli nie korzystasz z VPN, tego typu połączenia Wi-Fi najlepiej pozostawić nietknięte kijem.

Uważaj na połączenie Bluetooth

Połączenie Wi-Fi nie jest jedynym, za pomocą którego znajomi innych osób mogą uzyskać dostęp do naszego urządzenia. Tak jak nie jest wskazane łączenie się z niechronionymi sieciami Wi-Fi, musimy zawsze unikaj korzystania z niezabezpieczonych sieci Bluetooth, zwłaszcza w centrach handlowych, gdzie mają zwyczaj ciągłego wysyłania wiadomości promocyjnych.

Chroń dostęp do naszego iPhone'a

Choć wydaje się to głupie, wielu użytkowników, którzy: nie chroń dostępu do urządzenia hasłem, Touch ID lub Face ID, aby każdy, kto może mieć dostęp do naszego urządzenia, nawet chwilowo, miał całą zawartość przechowywaną w środku.

Oferują nam wszystkie urządzenia mobilne, zarówno iPhone, jak i urządzenia z systemem Android różne metody zabezpieczenia niewłaściwego dostępu do jego wnętrza. Nigdy nie możemy być pewni, że nie zgubimy telefonu komórkowego, zostanie skradziony, zostawimy go zapomniany w kafeterii… Za każdym razem, gdy uruchamiamy nowy telefon, pierwszą rzeczą, którą musimy zrobić, jest ochrona jego zawartości .

Jeżeli pomimo zagrożeń związanych z brakiem zabezpieczenia dostępu do urządzenia mobilnego nadal nie jesteś przekonany o potrzebie, jest to wskazane regularnie usuwaj historię przeglądania aby zmniejszyć ilość danych, do których mają dostęp znajomi innych osób. Jest również zalecany wyłącz autouzupełnianie uniemożliwienie osobom trzecim dostępu do krytycznych danych.

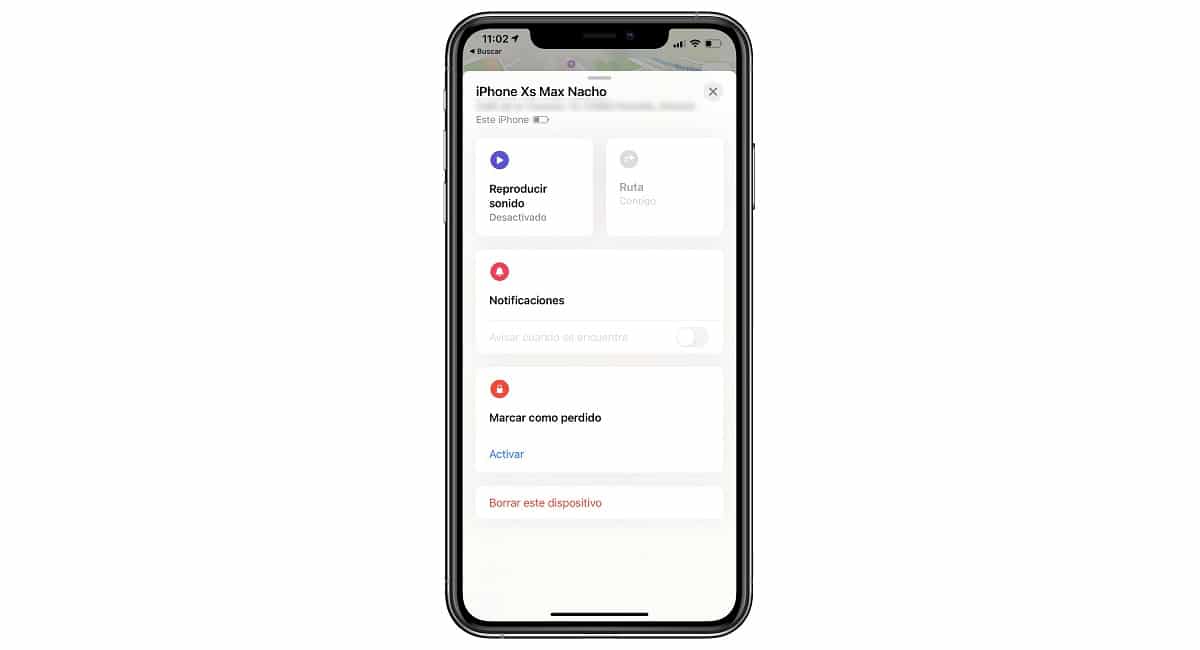

Włącz Znajdź mój iPhone

Jeśli jesteśmy dość zapominalscy, warto aktywować funkcję Znajdź mój iPhone, która pozwoli nam znaleźć nasze urządzenie, jeśli je zgubiliśmy lub usuń całą jego zawartość jeśli został nam skradziony, aby uniemożliwić innym znajomym dostęp do całej zawartości przechowywanej w środku.

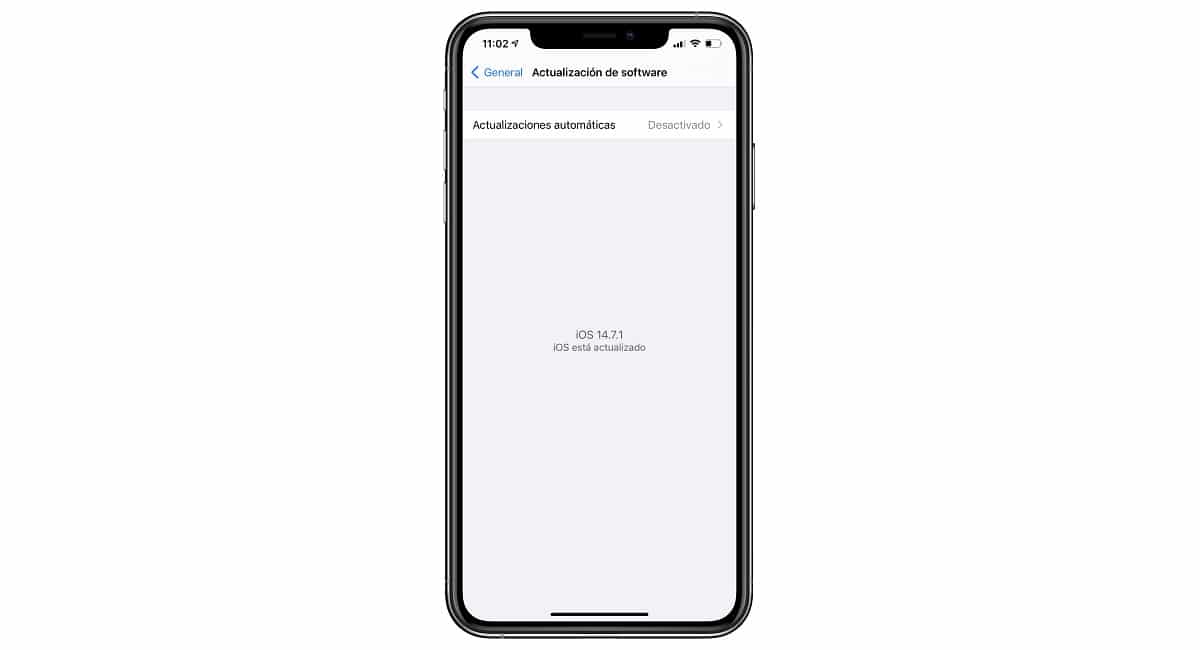

Zawsze aktualizuj do najnowszej dostępnej wersji iOS

Każda nowa wersja iOS wprowadza nowe ulepszenia bezpieczeństwa oprócz łatania luk w zabezpieczeniach, które zostały wykryte od czasu wydania poprzedniej wersji, zawsze zaleca się jak najszybszą aktualizację do nowych wersji iOS, które Apple wprowadza na rynek.

Inne wskazówki

Ochrona hasłem aplikacji do przechowywania w chmurze

Jeśli używasz platform do przechowywania naszych ważnych dokumentów, musimy utrudnić to innym znajomym i aktywuj ochronę hasłem, Touch ID lub Face ID aby uniemożliwić każdemu, kto uzyskuje dostęp do naszego odblokowanego urządzenia, dostęp do jego zawartości.

Wyłącz Siri przy blokadzie ekranu

To nie pierwszy raz, ani nie ostatni, na który pozwalają błędy iOS dostęp do niektórych funkcji urządzenia za pomocą Siri. Ta funkcja jest dostępna w Ustawieniach - Siri i Szukaj.

Nie jailbreak

Choć coraz mniej popularny, czasami jailbreaking jest jedynym sposobem na uzyskanie innego doświadczenia na iOS. Jeśli lubisz zadzierać z jailbreakiem, jest to zalecane nie rób tego na urządzeniu, z którego korzystasz na co dzień, ponieważ jest to ważne drzwi dostępu do wnętrzności naszego urządzenia.

Używaj silnych haseł

Używanie tego samego hasła ułatwia nam dostęp do usług przez internet, ale To jest ryzyko, jeśli nie jest pewien, jest krótki, nie łączy wielkich i małych liter, a nawet liczby nieparzystej.

Pęk kluczy ICloud zawiera generator haseł co pozwala nam tworzyć bezpieczne hasła, które przechowywane w pęku kluczy iCloud nie muszą być zapamiętywane ani zapisywane na papierze.

Użyj uwierzytelniania dwuskładnikowego

Żmudnym środkiem bezpieczeństwa, który nie każdy aktywuje, jest uwierzytelnianie dwuetapowe, ponieważ wymaga dodatkowego kroku aby móc uzyskać dostęp do platformy, ale zapewnia nam to dodatkową warstwę bezpieczeństwa naszego hasła, zwłaszcza jeśli zwykle używamy tego samego hasła do wszystkiego, co oczywiście nie jest zalecane.

Uważaj na wiadomości phishingowe

Jedną z metod, za pomocą których znajomi innych osób próbują uzyskać dostęp do naszych danych, jest: podszywać się pod nasz bank, za pośrednictwem wiadomości e-mail zapraszającej nas do uzyskania dostępu do platformy poprzez kliknięcie zawartego linku w celu zmiany hasła, ponieważ wykryto naruszenie bezpieczeństwa ...

Resumiendo

Powinniśmy spróbować być proaktywnym w podejmowaniu środków bezpieczeństwa, nie tylko na naszym iPhonie, ale także na naszym sprzęcie komputerowym, aby podjąć środki, które pozwolą nam chronić nasze dane i nie dostaną się w niepowołane ręce.