Gần đây, chúng tôi chỉ thấy quảng cáo cho Apple cho chúng tôi biết về quyền riêng tư của các thiết bị của chúng tôi, một quyền riêng tư hứa hẹn sẽ giữ cho dữ liệu của chúng tôi được an toàn. Điều này có đúng không? Ở mức độ lớn là có, bằng chứng về điều này là các tổ chức quốc tế yêu cầu mở khóa iPhone liên quan đến một vụ tai nạn công cộng nào đó, Apple luôn từ chối mở khóa thiết bị, họ nói rằng họ không thể. Đây là cách các công ty ra đời với mục đích hack chúng, bao gồm dịch chuyển màu xám từ đó bạn mới lọc được cách làm việc của mình. Tiếp tục đọc Chúng tôi cho bạn biết cách hoạt động của GrayKey, công cụ hack iPhone GrayShift.

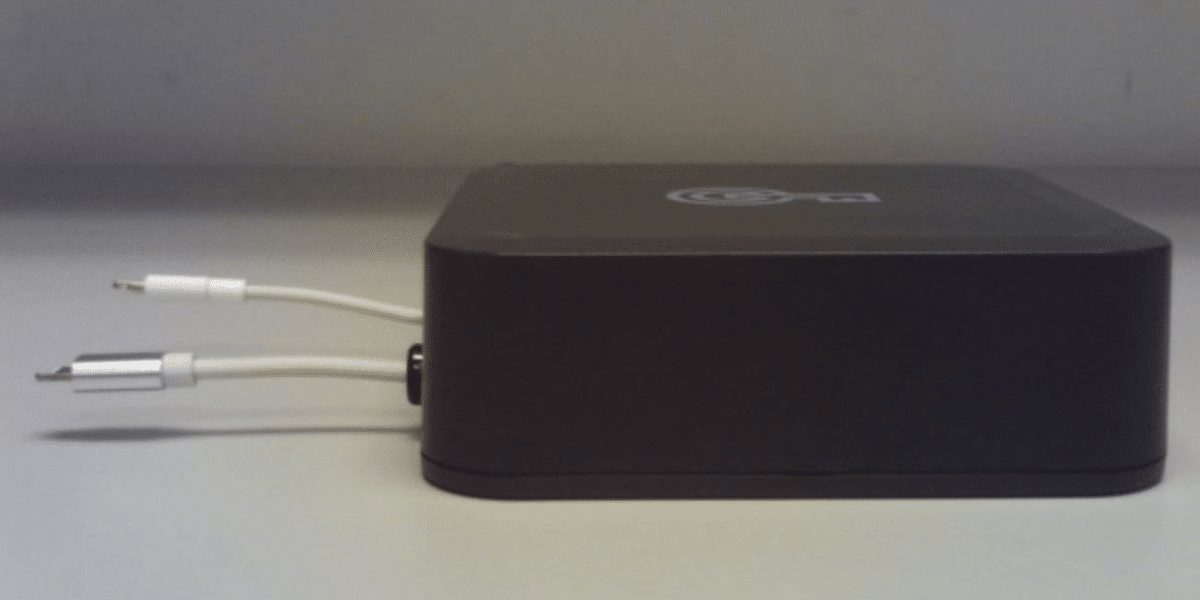

Và bạn sẽ nhớ những lời thỉnh cầu sau các cuộc tấn công hoặc sự mất tích của mọi người, GrayShift luôn ở trên môi của mọi người như họ hứa sẽ mở khóa các thiết bị. Làm thế nào để họ làm điều đó? bởi vũ phu, như bạn có thể thấy bên dưới thiết bị mặc dù cài đặt một tác nhân trên thiết bị có khả năng ngăn thiết bị khóa sau nhiều lần nhập sai mật khẩu, tất cả những gì nó làm là kiểm tra danh sách các mật khẩu cho đến khi tìm ra một mật khẩu.

Mã chữ và số trên thiết bị di động của Apple có thể được GrayKey tự động phát hiện và nhà phân tích sẽ phải thực hiện thêm hành động.

- Khi thiết bị được kết nối, GrayKey sẽ cố gắng cài đặt tác nhân.

- Nhà phân tích có tùy chọn sử dụng danh sách từ mặc định có tên "crackstation.human-only.txt" chứa khoảng 63 triệu mật khẩu và có thể mất khoảng 183 ngày để xử lý toàn bộ danh sách.

- Tạo danh sách mật khẩu chữ và số mới:

- Tạo tệp văn bản mới bằng notepad hoặc Notepad ++

- Tất cả mật khẩu phải được nhập từng dòng một

- Lưu tệp dưới dạng .txt

- Tải tệp văn bản trong GrayKey

* Nếu có giới hạn về thời gian khi vào thiết bị, hãy thử một danh sách tùy chỉnh thay vì GrayKey mặc định.

Khi tác nhân vũ phu đã được cài đặt chính xác, chế độ trên máy bay sẽ được kích hoạt và thiết bị Apple có thể bị ngắt kết nối hoặc chúng ta có thể kết nối với thiết bị để trích xuất dữ liệu từ đó.

Các công ty như GrayShift có cần tồn tại không? Vâng, nó phụ thuộc vào việc chúng được sử dụng để giúp điều tra các vụ mất tích hoặc khám phá các âm mưu khủng bố, vâng, nhưng ai đảm bảo với chúng tôi rằng nó không được sử dụng cho các mục đích khác. Tất cả những người nghĩ những gì họ muốn, ít nhất chúng tôi biết rằng các thiết bị của chúng tôi an toàn và cách duy nhất để mở khóa chúng là với các quy trình có thể mất hàng tháng và thậm chí hàng năm.